- 医科

- #電子カルテ

- #経営

「クリニックも『サイバーテロ』に備える時代」(後編)

2023.04.03

医療機関にとって、いつ何時やってくるかもしれない「サイバーテロ」について、政府の指導内容を参考にしながら、対応策について解説します。

【目次】

サイバーテロに対する対応策

近年、増加傾向にあるサイバーテロに対する対応策について、内閣のセキュリティサイバーセンターは以下の内容を実施することを求めています。

「ランサムウェアの感染を防止するための対応策」としては、①外部ネットワークからアクセス可能な危機についてはセキュリティ対策を十分に行うこと②IoTやVPN装置などの脆弱性情報に対して、迅速に対応すること③ウイルス対策ソフトの定期スキャンを実施すること③不正なメールやダウンロードファイルを開かないこと―が示されています。

「データの暗号化による被害を軽減するための対応策」としては、①定期的なバックアップの実施②バックアップデータからの復旧方法の確認③BCP(事業継続計画)の策定―が示されています。

「不正アクセスを迅速に検知するための対応策」としては、①サーバ、ネットワーク機器、PC等のログの監視の強化②自動的に常時監視するシステム(UTM※)などの活用―が示されています。

※UTMとは「Unified Threat Management」の略で日本語にすると「統合脅威管理」となります。UTMは通信の内容までチェックを行うため、ファイアーウォールを通過してしまう攻撃もブロックすることができます。

「迅速にインシデント対応を行うための対応策」として、①サイバーテロを想定し、BCPに沿った避難訓練の実施②感染被害時の組織内外の連絡体制の確認―を示しています。

医療機関等に対し、「予防」の観点から外部からのウイルスの侵入に対する対策とランサムウェアに感染し暗号化された際の復旧方法として、バックアップの徹底とBCPの策定を求めています。また、「検知」の観点から、ネットワークに関するログ監視や異常を自動的に発見するための仕組みを構築することを求めています。さらに、「対応・復旧」の観点から、BCPが実際に機能するかの確認やウイルス感染の際の連絡ルートを確認しておくことを求めています。

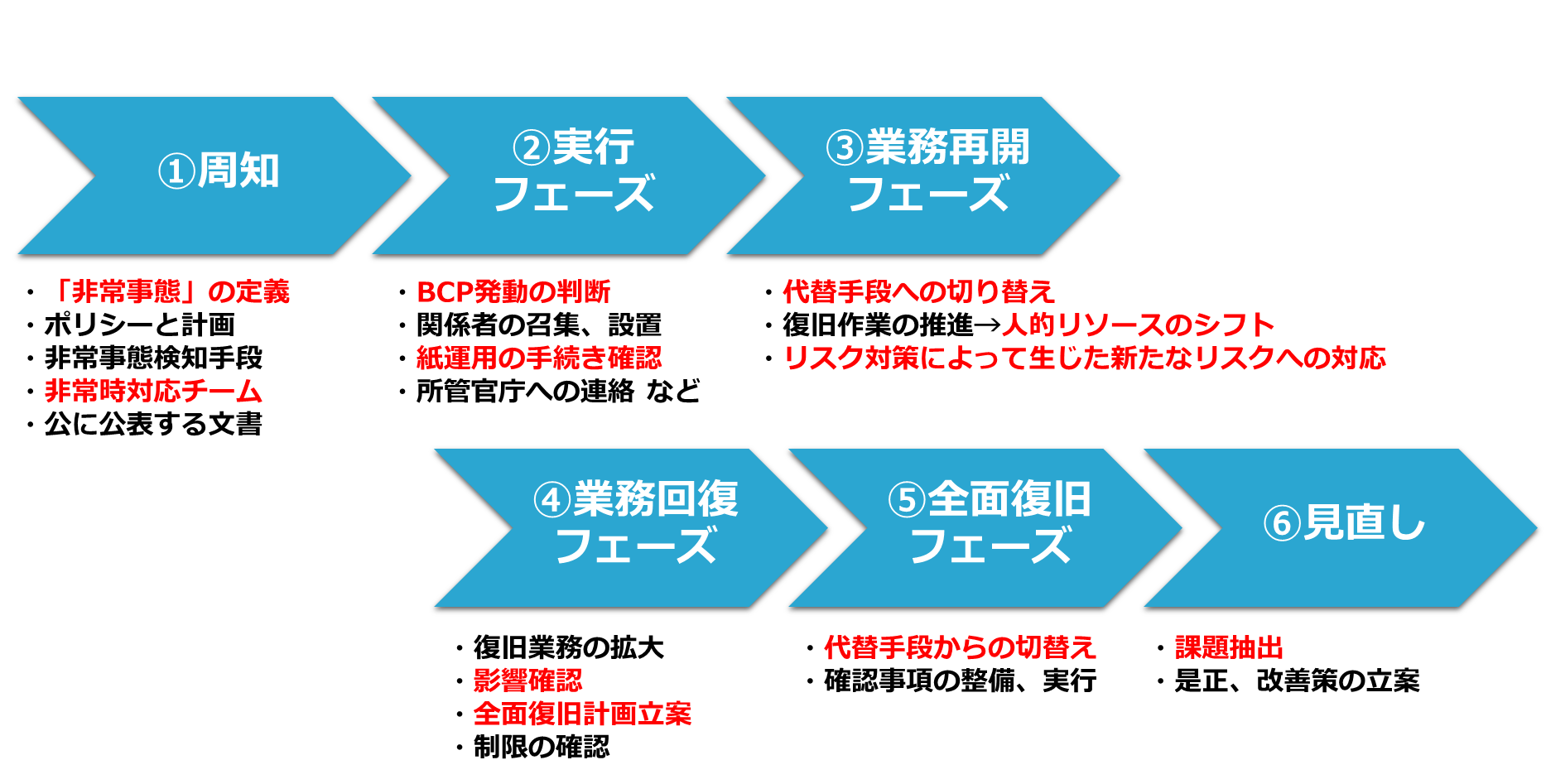

BCPサイクル

「BCP」に基づきシステムを復旧するためには、①周知②実行③業務再開④業務回復⑤全面復旧⑥見直しーというプロセスがあります。

「周知」においては、非常時とは何かを定義する必要があります。また、速やかに非常時対応チームを結成するのですが、これが遅れると、すべてが後手に回ります。サイバー攻撃者に攻撃する時間を与えることになるのです。

事故が起きたあとの、「実行」フェーズでは、デジタルからアナログへ切り替える準備が必要になります。病院のランサムウェアの被害の事例にもあるように、電子カルテが利用できなくても、診療行為は継続する必要があるため、紙運用に戻さなくてはならないのです。また、所轄官庁への連絡も速やかに行う必要があります。

「業務再開」フェーズでは、代替手段への切り替えのためのマニュアルを開きます。つまり、BCPにはマニュアルが必要であるということです。事前にどこまで細かいマニュアルが作れるかによって対応が変わってくるのです。非常時には新たにリスクが生じる可能性があります。これについても可能性として事前に想定する必要があります。

「業務回復」フェーズでは、安全性が確認できたところから、復旧を行っていくのですが、その都度、影響の範囲を確認していきます。この際に、医療機関が独自で行うことは困難であるため、システムベンダーやメーカー、セキュリティの専門家を招聘するなどして回復に当たることが重要となります。

「全面復旧」フェーズでは、電子カルテのシステムダウンであれば、紙カルテから電子カルテに再び切り替えることとなります。この際も、代替手段からの切り替えに関するマニュアルを必ず作る必要があります。

「見直し」では、今回の事象に関する課題を抽出し、是正、改善策を立案することとなります。

サイバーテロを受けた際の対応

もし、クリニックがサイバー攻撃を受けた際はどうすれば良いのでしょうか。最初に行うことは、直ちに外部ネットワークの遮断を行います。次に、外部との接続を断ってから、パソコンなど対象機器の隔離を行います。この際、電源をいきなり切ることはお勧めできません。昨今のウイルスは、電源を切って再び起動した際に発動するタイプのものが増えています。また、証拠もなくなってしまいますので、電源を入れたまま専門家に引き渡すことが最善です。

また、バックアップからのファイル復元が、早期回復の重要なカギとなりますので、当然バックアップはしっかりとる必要があります。

さらに、復旧に当たっては再度の侵入と被害拡大を防ぐ観点から、ID・パスワードの変更を速やかに行い、バックドアの削除や、無効にされたセキュリティ機能の有効化、同じ脆弱性突かれないためのセキュリティアップデートなどを行う必要があります。

筆者:株式会社EMシステムズ EM-AVALON事務局

特記ない場合には当サイト内コラム・画像などは投稿者及び当社が作成したものとなります。